Diversificado

Diversificadomartes, 7 de septiembre de 2010

La relevancia del Modelo operativo, en una iniciativa de Arquitectura Empresarial

Diversificado

Diversificadomiércoles, 7 de julio de 2010

BPCC (Business Process Competency Center)

A continuación unas pequeñas notas y reflexiones de la conferencia de BPM in Action, del tema “The Heart of Business Process Management”:

BPM viene siendo adoptado por pequeñas, medianas y grandes empresas con el objetivo de obtener un retorno de inversión y responder acertadamente al time- to-market. Sin embargo una tecnología BPMS no es suficiente para lograr el resultado que espera el negocio, es importante quienes ya se encuentran dentro de una iniciativa BPM generen un centro de competencias de procesos de negocio (BPCC - Business Process Competency Center) o se unan a uno ya existente, este puede ayudar al diseño y gestión de la Arquitectura empresarial de negocio.

Esto con el fin de diseñar, implementar y administrar soluciones BPM con éxito, para realizarse deberá existir una divulgación continua en la organización, esto involucra a todos los recursos que se vean transversalmente afectados por los proyectos. Debe existir un capital de conocimiento donde se puedan identificar las mejores prácticas, estándares, plantillas, manejo de seguridad, Reglas de negocio comunes, herramientas tecnológicas, perfiles. El BPCC a través de asesorías por parte de un equipo de expertos, va apoyar los proyectos BPM enfocándolos en la alineación con los objetivos del negocio, para que sean más maduros, administrables y exitosos.

miércoles, 3 de marzo de 2010

Automatización de Procesos y Siglas

Proceso: Conjunto de actividades que tiene un inicio y un fin, en los cuales participan recursos humanos o sistemas realizando las actividades en un intervalo de tiempo, generando valor ara la organización

Workflow: Es la automatización de los procesos donde la información y documentación pasan de un participante a otro.

BPM: Es un conjunto de estándares y tecnología que apoya los procesos que se vienen ejecutando en una empresa sin importar la línea de negocio, nos ayuda a evaluar cómo se comportan nuestros procesos a través de métricas y KPIS. Normalmente para abordar una iniciativa BPM se requiere un equipo multiorganizacional ya que generalmente diferentes departamentos o áreas se ven involucradas de forma transversal a los procesos.(En otro post ampliaré este tema)

Qué tipo de estándares manejan los BPMS?

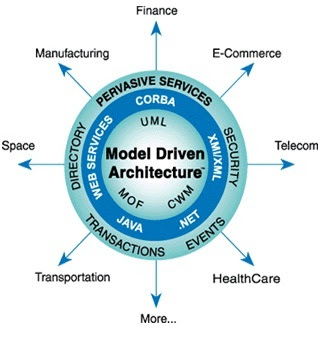

Los BPMS para que sean interoperables manejan diferentes estándares, uno de ellos es el MDA(Model Driven Architecture) arquitectura orientada a modelos, propuesto por la OMG (Object Management Group)

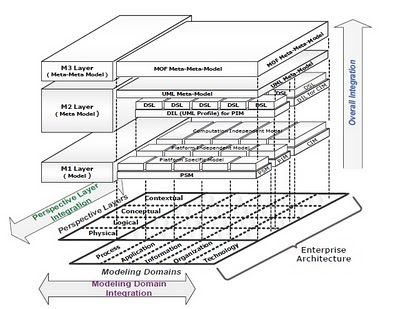

Este contempla 3 capas de modelado:

Este contempla 3 capas de modelado:Capa M3 (Meta – Meta Modelo) conocido como MOF (Meta-Object Facility). Los que definen los estándares

ESB: El Enterprise Service Bus además de ser un patrón de arquitectura, es un software que se encarga de enrutar y transformar mensajes, hace mediación entre protocolos y maneja eventos. (En otro post ampliare este tema). Generalmente se encargan de comunicarse con el Back Office o Core de la organización y se implementan dependiendo de los niveles de madurez SOA en que se encuentra una organización. También son utilizados por los BPMS.

ESB: El Enterprise Service Bus además de ser un patrón de arquitectura, es un software que se encarga de enrutar y transformar mensajes, hace mediación entre protocolos y maneja eventos. (En otro post ampliare este tema). Generalmente se encargan de comunicarse con el Back Office o Core de la organización y se implementan dependiendo de los niveles de madurez SOA en que se encuentra una organización. También son utilizados por los BPMS.sábado, 20 de febrero de 2010

Instalando Oracle Fusion Middleware 11g

Luego retoma el wizard de del repositorio y al dar siguiente ya no se presentara el error:

Luego retoma el wizard de del repositorio y al dar siguiente ya no se presentara el error:

4) Descargue e instale: SOA Suite de Oracle Fusion Middleware http://www.oracle.com/technology/software/products/middleware/htdocs/fmw_11_download.html

4) Descargue e instale: SOA Suite de Oracle Fusion Middleware http://www.oracle.com/technology/software/products/middleware/htdocs/fmw_11_download.html

jueves, 28 de enero de 2010

Beneficios y una ventana a la Arquitectura Empresarial

Para realizarlo existen diferentes Framework’s de arquitectura empresarial, los cuales nos indican el estado actual (AS-IS) y futuro o deseado (TO-BE) que podría llegar a tener una empresa, teniendo siempre como foco la realidad del negocio. Uno de estos Frameworks es TOGAF de la Open Group (http://www.opengroup.org/) (Sponsors Platinum: IBM y Hewlett-Packard), el cual presenta toda una metodología con un proceso iterativo basado en fases conocido como Architecture Development Method (ADM) el cual nos sirve para entender y mejorar el negocio en las organizaciones.

A continuación les presento un pequeño preview de lo que encontraran en cada una de sus fases:

domingo, 15 de noviembre de 2009

Patrones de seguridad para SOA

Cuando aplicamos en general la seguridad atacamos diferentes dimensiones: La primera es la Autenticación que nos indica como nos vamos a autenticar a un servicio, la segunda Autorización es decir que operaciones podemos hacer a que recursos podemos acceder, la tercera es la Auditoría o conocida como no repudio donde podemos hacer rastreos de las operaciones no autorizadas y las ultimas Confidencialidad, Integridad y Disponibilidad las cuales nos aseguran que los datos son confiables, que no fueron alterados en el transporte y que nuestros servicios deben seguir disponibles para nuestros usuarios

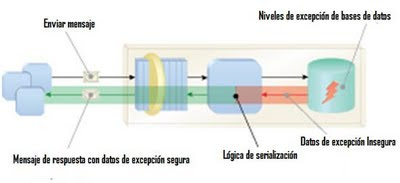

EXCEPTION SHIELDING

Problema: Sin filtrar datos de la excepción de salida de un servicio, este puede contener detalles de la implementación interna que puede comprometer la seguridad del servicio y su entorno.

Solución: Asegurar las excepciones sustituyendo los datos sensibles de la excepción, por datos seguros.

Aplicación: En tiempo de diseño, mediante ejecución (subrutinas).

Impacto: El seguimiento de errores es más difícil.

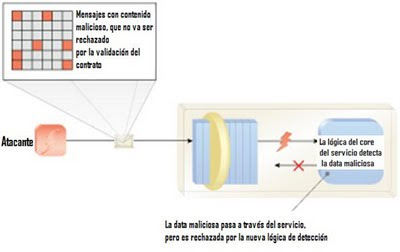

Message Screening

Problema: Un atacante puede transmitir mensajes con contenido malicioso o incorrecto a un servicio, dando lugar a un comportamiento indeseable.

Solución: Cuando un servicio recibe un mensaje, éste hace una serie de controles para detectar el contenido del mensaje de datos dañinos

Aplicación: Cuando un servicio recibe un mensaje este hace una serie de chequeos para detectar el contenido mal formado.

Impacto: Se requiere tiempo de procesamiento extra, y la lógica de detección requiere rutinas especializadas para procesar contenido de los mensajes binarios, tales como archivos adjuntos

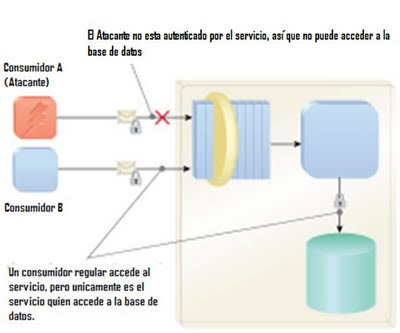

Trusted Subsystem

Problema: Un consumidor que tiene acceso a los recursos backend de un servicio directamente, puede comprometer la integridad de los recursos

Solución: El servicio está diseñado para utilizar sus propias credenciales de autenticación y autorización de los recursos backend en nombre de los consumidores

Aplicación: Dependiendo de la naturaleza de los recursos subyacentes, varias opciones de diseño y tecnologías de seguridad se pueden aplicar

Impacto: Si este tipo de servicio se ve comprometido por los atacantes o usuarios no autorizados, puede ser explotado para acceder a una amplia gama de recursos.

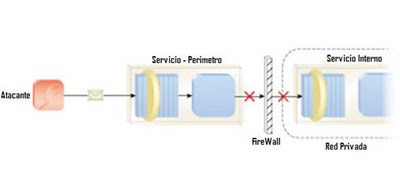

Service perimeter guard

Problema: Los consumidores externos que requieren acceso a uno o más servicios en una red privada, podrían atacar el servicio o usuario para acceder a recursos internos

Solución: Un servicio intermedio se establece en el perímetro de la red y este es asignado para trabajar con un FireWall así que pueda establecer comunicación entre la red externa y la interna

Aplicación: Establecer un mecanismo seguro, entre redes externas e internas

Impacto: Adiciona complejidad y sobrecarga al rendimiento ya que hay una labor intermedia Para más información: http://www.soapatterns.org/masterlist_c.asp

Para más información: http://www.soapatterns.org/masterlist_c.asp

Modelos operacionales

Las empresas tienen modelos operativos y es importante que estas hagan uso de la tecnología para apoyar su modelo.

Dentro de la “Arquitectura Empresarial” (En otro post ampliare este concepto), es importante que las empresas identifiquen en que cuadrante “están” o a cual se quieren “mover en el futuro” ya que la forma de operar debe estar alineada con la estrategia de la organización. A continuación presento un mapa mental que presenta un resumen del paper del MIT donde se encuentran explicados estos modelos:

http://web.mit.edu/cisr/resbrfgs/2005_12_3C_OperatingModels.pdf